Nessus یکی از پراستفادهترین اسکنرهای آسیبپذیری در دنیا است که قابلیت اسکن شبکهها، سرورها، سرویسها و اپلیکیشنها را دارد. برای دستیابی به نتایج دقیق و کاربردی در محیطهای سازمانی، ترکیب اسکنهای احراز هویت شده و بدون احراز هویت، پیکربندی دقیق سیاستهای اسکن، و تفسیر وابسته به زمینه نتایج ضروری است. در ادامه این مقاله، ضمن توضیح استفاده از Nessus برای اسکن آسیبپذیری و معرفی مبانی، به تنظیمات فنی، بهینهسازی، تریبل شوتینگ و فرایند اصلاح (remediation) خواهیم پرداخت.

چرا استفاده از Nessus برای اسکن نفوذ به شبکه مهم است؟

Nessus محصول شرکت Tenable است و به دلیل بانک گسترده پلاگینها، امکانات پیکربندی بالا و امکان اجرای اسکنهای احراز هویت شده، در محیطهای سازمانی مورداعتماد است. برای تیمهای امنیت و ادمینهای شبکه، اسکنر نسوس ابزار اصلی برای کشف پیکربندیهای نادرست، نرمافزارهای بدون پچ، و آسیبپذیریهایی است که مهاجمین ممکن است از آنها سوءاستفاده کنند. استفاده مؤثر از Nessus باعث میشود که سازمانها بتوانند ریسکها را اولویتبندی کنند و برنامه اصلاحی (patching / hardening) را هدفمند اجرا نمایند.

انواع اسکنها و متدولوژیهای راهکار Nessus

انواع اسکن در Nessus بر اساس اهداف و نیازهای امنیتی متفاوت طراحی شدهاند و هرکدام سطح خاصی از جزئیات و دقت را ارائه میدهند. در استفاده از Nessus برای اسکن آسیبپذیری، انتخاب بین قالبهایی مانند Basic، Advanced، یا Credentialed نقش مهمی در کیفیت نتایج دارد. همچنین، این اسکنها میتوانند با متدولوژیهای تست نفوذ (Black-box ،White-box و Gray-box) هماهنگ شوند که در ادامه بهصورت دقیقتر بررسی خواهد شد.

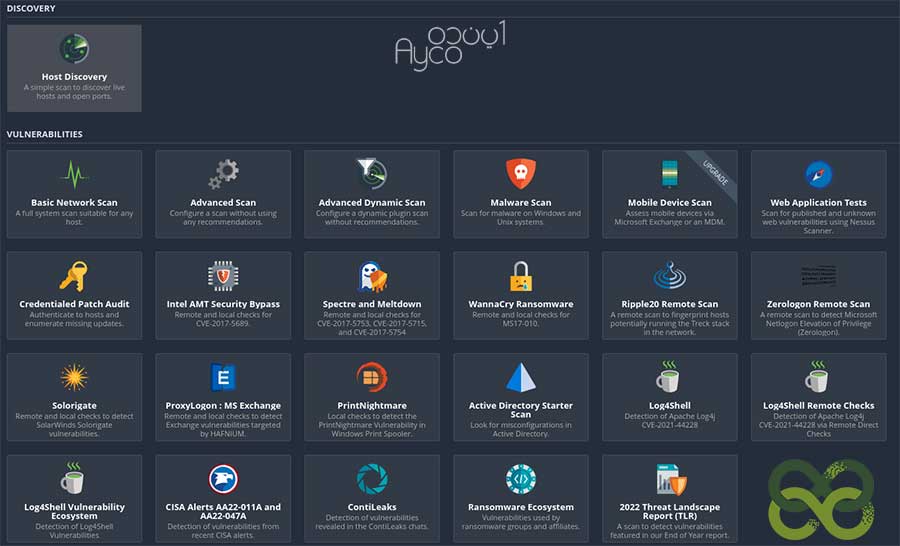

معرفی قالبهای اسکن در نسوس (Scan Templates)

- Basic Network Scan: مناسب برای کشف سریع میزبانها و بررسی عمومی

- Advanced Scan: کنترل کامل روی پورتها، پلاگینها و پارامترها

- Web Application Test / WAS: برای شناسایی مشکلات در اپلیکیشنهای وب (SQLi ،XSS و…)

- Credentialed (Authenticated) Scan: اسکن با استفاده از اعتبارنامهها برای بررسی محلی بیشتر

این قالبها در رابط اسکن آسیبپذیری Nessus قابلانتخاب هستند و برای هر سناریو قالب مناسب وجود دارد.

هماهنگی با متدولوژیهای تست نفوذ اسکنر Nessus

Nessus میتواند در تستهای Black-box ،White-box و Gray-box به کار رود. برای مثال در تست Gray-box از ترکیب اطلاعات شناسایی بیرونی و اعتبارنامههای محدود برای دسترسی داخلی استفاده میشود تا هم نمای بیرونی و هم ضعفهای داخلی مشخص شوند.

در ادامه بهصورت دقیقتر توضیح داده میشود که چگونه نحوه استفاده از Nessus برای اسکن آسیبپذیری را باید با متدولوژیهای مختلف تست نفوذ (Black-box, Gray-box, White-box) هماهنگ کرد تا نتایج قابلاعتماد، قابل اعتبار و عملیاتی به دست آید. توضیحات زیر گامهای عملی، پیکربندیهای پیشنهادی و محدودیتهای هر رویکرد را پوشش میدهد.

چارچوب کلی تصمیمگیری

- تعیین هدف و دامنه (Scope): پیش از هر چیز باید دامنه تست تعریف و مستندسازی شود (آیپیها، دامنهها، سرویسها، زمانبندی). این مرحله مبنای انتخاب نوع اسکن در Nessus و سطح دسترسی (credentialed/unauthenticated) است.

- تعیین رویکرد تست: با مشخصشدن هدف سازمان و نیازهای انطباق، روش تست (Black/Gray/White) انتخاب میشود و بر اساس آن پالیسیهای Nessus تنظیم میگردد.

Black-box: شبیهسازی مهاجم بیرونی برای تست نفوذ

- ماهیت: تست بدون اطلاعات داخلی؛ اسکنر و تیم تست تنها با اطلاعات عمومی (مانند دامنه یا آیپی) کار میکنند.

- پیکربندی Nessus: از قالبهای Basic Network Scan و Web Application Test (برای اپلیکیشنها) استفاده شود؛ احراز هویت غیرفعال بوده یا از credentials حداقل استفاده میشود.

- اهداف: شناسایی میزبانهای زنده، پورتهای باز، سرویسهای آشکار و آسیبپذیریهایی که مهاجم خارجی بدون ورود اولیه میتواند بهرهبرداری کند.

- محدودیتها: بسیاری از ضعفهای داخلی یا misconfiguration که تنها از درون قابلمشاهدهاند، کشف نمیشوند. بنابراین گزارشهای Black-box دید سطحی ارائه میدهند و باید با هشدار به ذینفعان همراه باشند.

White-box: تحلیل عمیق آسیبپذیری با دسترسی کامل

- ماهیت: دسترسی کامل به اطلاعات سیستم (کد منبع، معماری، اسناد شبکه و اعتبارنامهها)

- پیکربندی Nessus: استفاده از Credentialed Scans با مجموعه کامل اعتبارنامهها، فعالسازی Local Checks و در صورت نیاز نصب Tenable Agent روی میزبانها. Advanced Scan برای اجرای پلاگینها و تنظیمات دقیق

- اهداف: شناسایی آسیبپذیریهای محلی (ناپدید در اسکن بیرونی)، بررسی نسخهها و بستههای نصبشده، ارزیابی پیکربندیها و بررسی انطباق با استانداردها

- مزایا: بیشترین پوشش و کمترین نرخ False Positive؛ امکان تشخیص نقصهایی که بدون دسترسی داخلی قابلدیدن نیستند.

- محدودیتها: نیاز به مدیریت امن اعتبارنامهها و ریسک عملیاتی ناشی از دسترسی سطح بالا

پیشنهاد خواندنی: بررسی جامع مزایا اسکنر نسوس در مدیریت آسیبپذیری شبکه

Gray-box: ترکیب متوازن و کاربردی

- ماهیت: ترکیبی از دو حالت بالا؛ تسترها اطلاعات جزئی (مثلاً یک اکانت با سطح محدود یا مستندات بخشی) دارند.

- پیکربندی Nessus: فعالسازی Credentialed Scan اما با اعتبارنامههای محدود؛ استفاده از Discovery سابقهدار و سپس اجرای Advanced Scan بر بخشهای حساس

- اهداف: ترکیب دید بیرونی و بررسیهای داخلی برای یافتن مسیرهای معمول بهرهبرداری (مثلاً از سرویس بیرونی تا افزایش امتیاز درون شبکه)

- مزایا: تعادل بین پوشش و حداقلسازی ریسک؛ مناسب سازمانهایی که دسترسی کامل نمیخواهند یا ندارند.

نقش اسکن با اعتبارنامه و بدون اعتبارنامه در تست نفوذ با Nessus

در تستهای نفوذ، انتخاب بین اسکن با اعتبارنامه (Credentialed) و بدون اعتبارنامه (Unauthenticated) تأثیر زیادی بر نتایج و دقت اسکن دارد. نحوه استفاده از Nessus برای اسکن آسیبپذیری باید باتوجهبه نوع متدولوژی تست نفوذ بهینه شود تا بیشترین پوشش و دقیقترین نتایج حاصل شود.

- تست Black-box: در این روش که شبیهسازی حمله یک مهاجم بیرونی است، اسکن بدون اعتبارنامه اولویت دارد. Nessus در این حالت تنها با اطلاعات عمومی و بدون دسترسی به سیستم هدف کار میکند و میزبانهای زنده، پورتهای باز و آسیبپذیریهایی که از بیرون قابلبهرهبرداری هستند را شناسایی میکند.

- تست Gray-box: این روش ترکیبی است و هم از دید بیرونی و هم از دید داخلی سیستم بررسی انجام میشود. در Nessus، معمولاً اسکن بدون اعتبارنامه برای شناسایی نقاط ورودی بیرونی و اسکن با اعتبارنامه برای بررسی مسیرهای حرکت جانبی در شبکه استفاده میشود. این ترکیب کمک میکند تا هم ضعفهای قابلمشاهده از بیرون و هم آسیبپذیریهای داخلی شناسایی شوند.

- تست White-box: در این متدولوژی، دسترسی کامل به سیستم و اطلاعات داخلی وجود دارد. اسکن با اعتبارنامه پایه است و فعالسازی Local Checks اهمیت ویژهای دارد. بدون استفاده از اسکن با اعتبارنامه، نحوه استفاده از Nessus برای اسکن آسیبپذیری تنها دید سطحی ارائه میدهد و بسیاری از آسیبپذیریهای داخلی یا پیکربندیهای ناامن قابلشناسایی نخواهند بود.

با انتخاب درست بین اسکن با اعتبارنامه و بدون اعتبارنامه و هماهنگی آن با متدولوژی تست نفوذ، میتوان از Nessus بیشترین بهره را برد و یک تصویر جامع و دقیق از وضعیت امنیت اطلاعات، شبکه و سیستمها به دست آورد.

پیشنهاد خواندنی: امنیت اطلاعات چیست و چگونه از اطلاعات حساس در برابر تهدیدات سایبری حفاظت کنیم؟

چارچوب فنی پیاده سازی و استفاده از اسکنر Nessus

- پیشمرحله (Pre-engagement): تعریف دامنه، مجوزها، سیاستهای عدم اخلال، و نقاط تماس

- شناسایی (Reconnaissance): اجرای Discovery با Nessus (Basic Scan) برای فهرست کردن میزبانها و سرویسها

- اسکن اولیه (Unauthenticated): اجرای Basic/Advanced unauthenticated برای شبیهسازی تهدید بیرونی

- اسکن احراز هویتشده (Credentialed): طبق نتایج Recon، اجرای Credentialed Scans محدود یا جامع؛ فعالسازی Local Checks یا Agents در صورت نیاز

- تحلیل و پالایش: تحلیل یافتهها، حذف False Positiveها، و در صورت لزوم تکرار اسکن با تنظیم پلاگینها

- تست دستی مکمل: بهرهبرداری دستی از آسیبپذیریهای اولویتدار و اعتبارسنجی (proof-of-concept) توسط پنتستر

- گزارشدهی و اصلاح: تهیه گزارش فنی و مدیریتی، پیشنهادات remediation و برنامه re-scan

چارچوب فنی در استفاده از Nessus برای اسکن آسیبپذیری، باید شامل مراحل دقیق و هماهنگ باشد. در مرحله پیشازاجرای اسکن، دامنه، مجوزها، سیاستهای عدم اخلال و نقاط تماس مشخص میشوند تا اسکن بهصورت امن و قانونی انجام گیرد.

مرحله شناسایی با اجرای Discovery یا Basic Scan، میزبانها و سرویسهای شبکه را فهرست میکند و زمینه را برای اسکنهای بعدی آماده میسازد. در اسکن اولیه، استفاده از روشهای احراز هویت نشده (unauthenticated) امکان شبیهسازی حمله بیرونی را فراهم میکند، در حالی که اسکنهای احراز هویتشده (credentialed) با فعالسازی Local Checks یا نصب Agents، دید عمیق و جامع از آسیبپذیریهای داخلی ارائه میدهند.

پس از جمعآوری دادهها، تحلیل و پالایش نتایج، حذف گزارشهای نادرست و در صورت نیاز تکرار اسکن انجام میشود، و در نهایت تستهای دستی مکمل و گزارشدهی فنی و مدیریتی، امکان برنامهریزی اصلاح و بازاسکن را فراهم میآورد تا سازمان به یک ارزیابی دقیق و قابل اعتماد از وضعیت امنیتی خود دست یابد.

نکات عملی و امنیتی در کنار هماهنگی متدولوژیها

- اعتبارنامهها باید در vault ایمن نگهداری شوند و دسترسی به پالیسیهای Nessus محدود گردد.

- برای محیطهای تولید حساس، اسکنها ابتدا در محیط staging یا QA انجام شده و پارامترهای عملکرد (performance) طوری تنظیم شوند که اختلالی ایجاد نگردد.

- مستندسازی کامل شامل اسکنها، اعتبارنامهها و نتایج آنها برای پیگیری و ارائه شواهد ضروری است.

- یافتههای Nessus همواره باید با تست دستی تکمیل شوند؛ Nessus بهعنوان ابزار اصلی عمل میکند؛ اما جایگزین دانش و خلاقیت پن تست نیست.

هماهنگیِ صحیحِ نحوه استفاده از Nessus برای اسکن آسیبپذیری با متدولوژی تست نفوذ منجر به ترکیبی از دید بیرونی و داخلی میشود که بهترین پوشش را فراهم میآورد. انتخاب بین Black-box ،Gray-box و White-box تعیینکننده پیکربندی اسکن، نیازمندیهای credential و سطح تحلیلهای دستی است؛ و تنها با اجرای منظم و ترکیب خودکارسازی (Nessus) و تحلیل انسانی میتوان به نتایج قابلاعتماد و قابلحمل دست یافت.

بررسی قابلیتهای سازمانی Nessus!

از امنیت شبکه تا مدیریت آسیبپذیریهای داخلی، همه امکانات در صفحه محصول توضیح داده شده است.

اکنون صفحه محصول زیر را ببینید!

راهاندازی و آمادهسازی محیط اسکن نسوس

برای راهاندازی و آمادهسازی محیط اسکن نسوس، ابتدا نسخه مناسب Nessus نصب و سرویس مربوطه فعال میشود و لایسنس نیز پیش از هر اسکن راهاندازی و پلاگینها بهروز میشوند. سپس توپولوژی اسکن طراحی میشود تا موقعیت اسکنرها درون شبکه و خارج از شبکه مشخص شود و در شبکههای بزرگ از چندین اسکنر برای توزیع بار و بهبود عملکرد استفاده گردد. این مراحل پایهای، چارچوبی قابلاعتماد برای نحوه استفاده از Nessus برای اسکن آسیبپذیری فراهم میکنند.

پیشنهاد خواندنی: عملکرد اسکنر نسوس | چگونه اسکنر Nessus به سازمانها در شناسایی و مدیریت تهدیدات امنیتی شبکه کمک میکند؟

نصب و راهاندازی پایه

- دانلود نسخه مناسب (Nessus Professional برای سازمانها، Nessus Essentials برای شبکههای خانگی/آموزشی)

- نصب روی لینوکس/ویندوز و راهاندازی سرویس (بهعنوان مثال در لینوکس: service nessusd start)

- فعالسازی لایسنس و آپدیت پلاگینها پیش از هر اسکن

طراحی توپولوژی اسکن در نسوس

- محل قرارگیری اسکنر یا اسکنرها: اسکنر درون شبکه (برای اسکن داخلی و دسترسی شبکهای) و/یا خارج از شبکه (برای اسکن بیرونی) قرار گیرد.

- تقسیمبندی اسکنرها: در شبکههای بزرگ از چندین اسکنر یا سنسور استفاده شود تا بار توزیع گردد و محدودیتهای شبکهای کاهش یابد. این نکته از best practices مرتبط با عملکرد و مقیاسپذیری پیروی میکند.

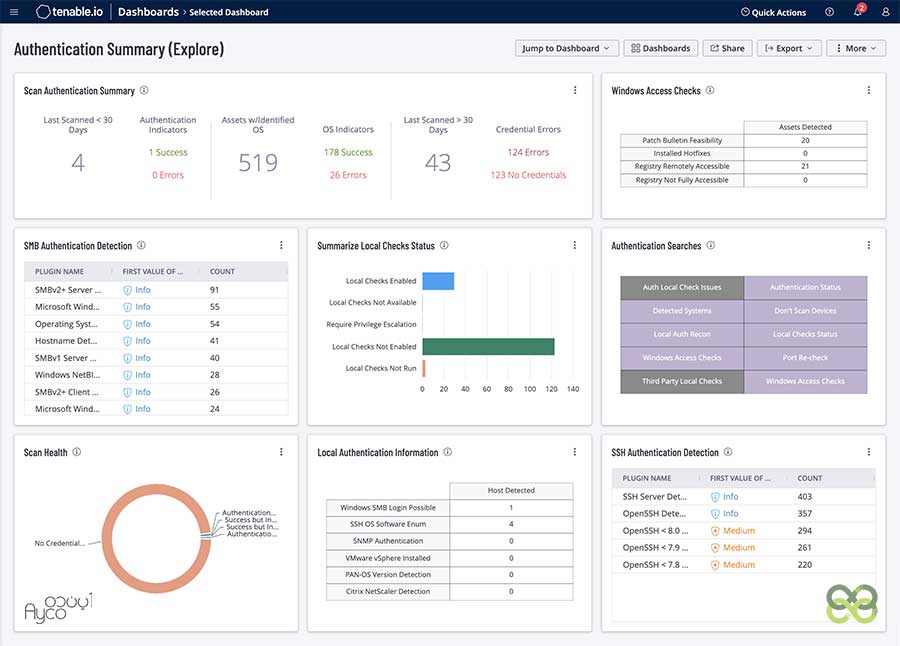

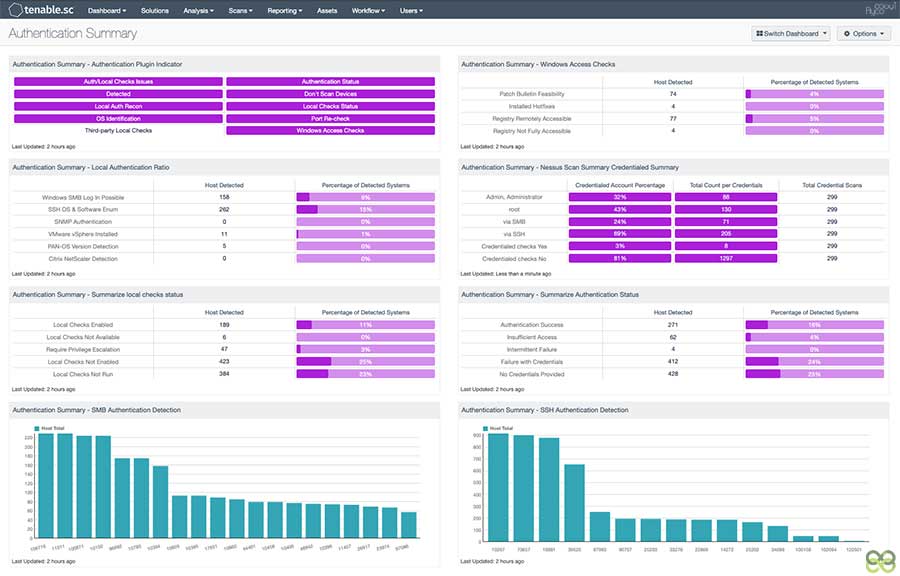

مفهوم اسکن احراز هویت شده (Credentialed) در نسوس

اسکنهای احراز هویت شده با ارائه اعتبارنامههای معتبر به Nessus اجازه میدهند که دسترسی محلی داشته باشد و بررسیهای عمیقتری (نصب پچها، رجیستری ویندوز، بستههای نصبی، فایلهای کانفیگ) انجام شود. بهطورکلی اسکنهای credentialed تعداد بیشتری از بررسیها را فعال میکنند و در نتیجه نتایج دقیقتری فراهم میآورند.

اسکن احراز هویت نشده (unauthenticated) چیست؟

اسکن احراز هویت نشده (Unauthenticated) نوعی اسکن در Nessus است که بدون ارائه اعتبارنامه به سیستم هدف انجام میشود و دیدی مشابه یک مهاجم بیرونی فراهم میکند. این اسکن تنها با اطلاعات عمومی سیستم مانند آیپی و پورتهای باز کار میکند و آسیبپذیریهای قابلبهرهبرداری از بیرون را شناسایی مینماید.

این روش در استفاده از Nessus برای اسکن آسیبپذیری کمک میکند تا نقاط ضعف قابلمشاهده بدون دسترسی داخلی ارزیابی شوند. اگرچه این اسکن پوشش محدودی دارد، اما پایهای مهم برای شبیهسازی تهدیدات خارجی است.

Local Checks چیست و چه پیشنیازهایی دارد؟

Local checks مجموعهای از پلاگینها هستند که فقط پس از احراز هویت موفق و با دسترسی سطح بالا (Admin/Root) اجرا میشوند.

برای فعالسازی آنها لازم است: دستگاه شناسایی شود، پلاگینهای مربوطه در مجموعه Nessus موجود باشند، و اطلاعات موردنیاز از میزبان از طریق پروتکلهای پشتیبانی شده جمعآوری گردد. اگر هیچکدام از این شرطها تأمین نشود، local checks اجرا نخواهند شد و گزارشها ناقص خواهند بود.

پروتکلهای پشتیبانی شده برای پیکربندی Credential (اعتبارنامهها)

پیکربندی صحیح اعتبارنامهها برای اجرای مؤثر اسکنر Nessus برای اسکن آسیبپذیری اهمیت بالایی دارد. Nessus از پروتکلهای متنوعی برای احراز هویت پشتیبانی میکند؛ از جمله:

- SSH برای سیستمهای لینوکس و یونیکس

- SMB/WMI برای ویندوز

- HTTPS/API برای مدیریت پچها و VMware

- SNMP برای دستگاههای شبکه

بهترین روش این است که از حسابهایی با حداقل مجوز لازم استفاده شود و برای انجام Local Checks، در صورت نیاز، دسترسی موقت یا محدود با امتیاز بالاتر اختصاص یابد. همچنین، اعتبارنامهها باید در vault یا secret store ایمن نگهداری شوند و دسترسی به صفحه پیکربندی Nessus محدود گردد.

برای شبکههای بزرگ و اسکنهای گسترده، توصیه میشود از کلیدهای SSH و حسابهای سرویس اختصاصی استفاده شود تا تغییرات ناخواسته رمز عبور کاربران عادی ایجاد مشکل نکند و فرایند اسکن با دقت و امنیت بالاتر انجام گیرد. هنگام تنظیم credentials، ترتیب اولویت و نوع اعتبارنامهها میتواند بر نتیجه اسکن تأثیر مستقیم بگذارد.

نکات امنیتی در مدیریت اعتبارنامهها

- مدیریت امن و اصولی اعتبارنامهها در فرایند نحوه استفاده از Nessus برای اسکن آسیبپذیری نقش تعیینکنندهای در دقت و ایمنی اسکنها دارد.

- پیشنهاد میشود از حسابهایی با حداقل مجوز لازم برای رعایت سیاست «کمترین امتیاز لازم» و کاهش ریسک سوءاستفاده از دسترسیهای اضافی استفاده شود.

- تخصیص دسترسی موقت یا محدود با امتیاز بالاتر برای اجرای Local Checks و بررسی عمیق آسیبپذیریها بهصورت کنترلشده و دقیق انجام شود.

- نگهداری اعتبارنامهها در محیطهای ایمن مانند vault یا secret store و محدودکردن دسترسی به بخش پیکربندی Nessus به حداقل افراد مورداعتماد لازم است.

- از کلیدهای SSH و حسابهای سرویس اختصاصی در شبکههای بزرگ و اسکنهای گسترده برای جلوگیری از تغییر ناگهانی رمز عبور کاربران عادی و کاهش اثرات انسانی استفاده شود.

رعایت این اصول امنیتی تضمین میکند که اسکنهای احراز هویت شده با دقت بالا انجام شده و نتایج بهدستآمده برای تحلیل و برنامهریزی اصلاح آسیبپذیریها قابلاعتماد باشند.

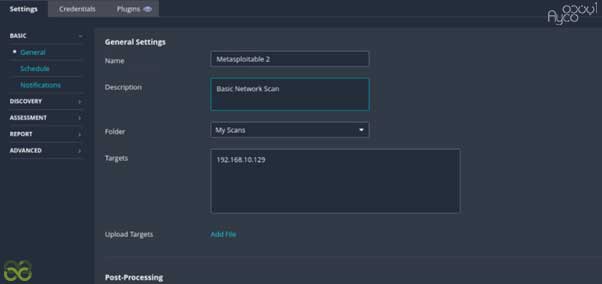

طراحی و اجرای اسکنهای داخلی با راهکار نسوس

یک: گامها قبل از اجرای اسکن

- Discovery: اجرای اسکن شناسایی میزبانها (host discovery) برای جمعآوری ARP/ICMP/پورتهای باز

- تهیه فهرست اهداف: آمادهکردن لیست IP/range بر اساس نتیجه Discovery

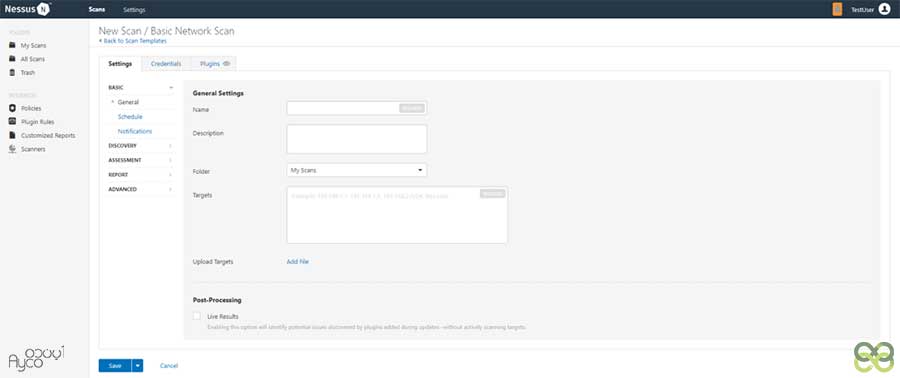

- تعیین سیاست اسکن: انتخاب template مناسب (Basic/Advanced/Web App) و فعالسازی credential در صورت نیاز

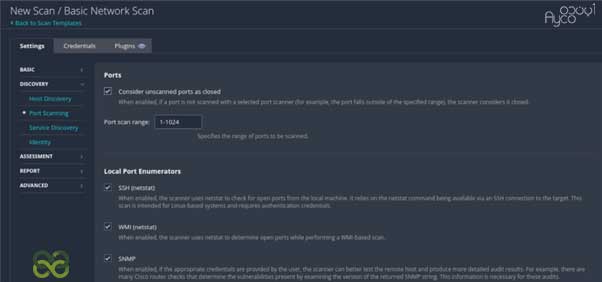

دو: پارامترهای کلیدی تنظیم اسکنر نسوس

- پورت رِنج (Port Range): برای کاهش زمان، میتوان محدوده پورتهای رایج یا همه پورتها را در صورت نیاز اسکن کرد.

- Performance tuning: محدودکردن تعداد اتصالات همزمان و تنظیم زمان تایم اوت در محیطهایی که ممکن است تحت بار قرار گیرند. Tenable توصیههایی برای تنظیمات Performance دارد که باید لحاظ شوند.

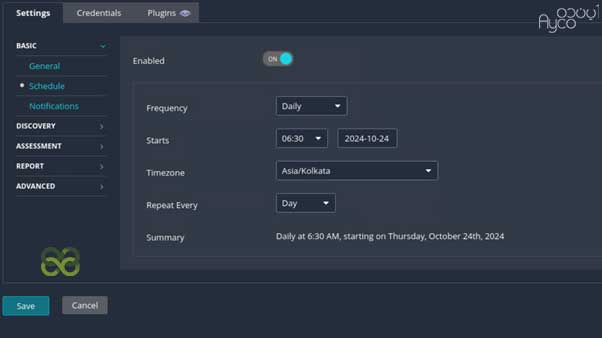

- Schedule: زمانبندی اسکنها (شبانه/هفتگی) تا بار کاری را کاهش و تداوم اسکن را تضمین کند.

سه: اجرای اسکن و پایش

پس از ذخیره و اعمال سیاستهای اسکن، فرایند اسکن باید راهاندازی (Launch) شود و پیشرفت آن از طریق داشبورد Nessus بهصورت مستمر پایش گردد. در این مرحله، Nessus اطلاعات کلیدی شامل درصد تکمیل اسکن، تعداد آسیبپذیریهای موقت شناساییشده و مدتزمان تقریبی باقیمانده را ارائه میدهد. این قابلیتها امکان مدیریت کارآمد و ارزیابی دقیق نتایج در نحوه استفاده از Nessus برای اسکن آسیبپذیری را فراهم میسازد.

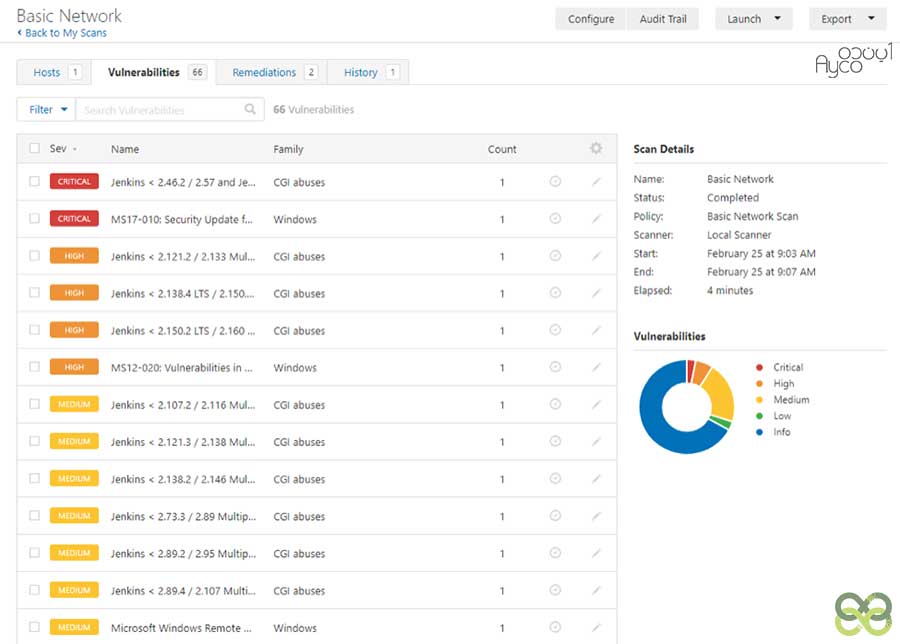

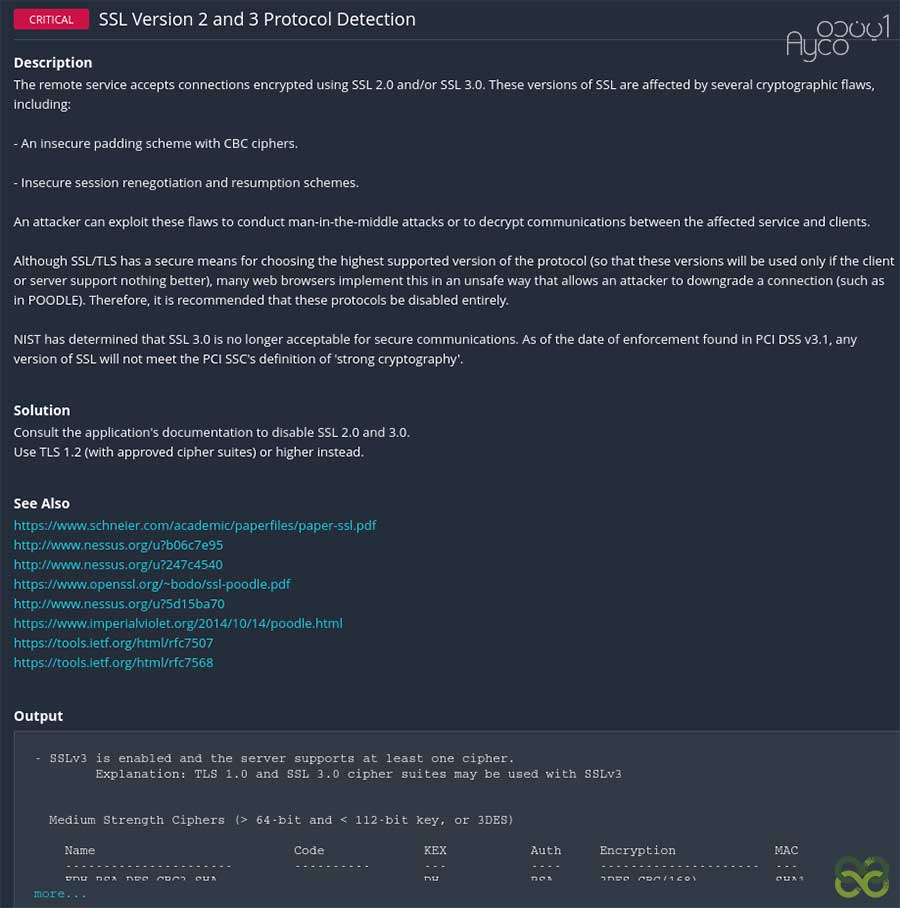

تفسیر نتایج اسکن آسیب پذیری Nessus

هنگام استفاده از Nessus برای اسکن آسیبپذیری، تفسیر دقیق نتایج اسکن نقش حیاتی در برنامهریزی اقدامات اصلاحی دارد. Nessus هر آسیبپذیری را بر اساس شدت آن به دستههای Critical ،High ،Medium ،Low و Info تقسیمبندی میکند و اطلاعاتی دقیق درباره نوع ضعف، پورت و سرویسهای تحتتأثیر ارائه میدهد. متخصصان IT باید علاوه بر شدت فنی، میزان تهدیدپذیری سازمان (business impact) را نیز در نظر بگیرند و آسیبپذیریها را بر اساس ریسک واقعی اولویتبندی کنند.

بهعنوانمثال، آسیبپذیریای که امکان اجرای کد از راه دور یا دسترسی غیرمجاز به دادههای حساس را فراهم میکند، در اولویت بالاتری نسبت به یک misconfiguration جزئی قرار میگیرد. این رویکرد اطمینان میدهد که منابع و زمان سازمان برای اصلاح آسیبپذیریهای بحرانی و تأثیرگذار بهصورت بهینه تخصیص یابد و امنیت شبکه و سیستمها به طور مؤثرتری بهبود یابد.

به جامعه متخصصان IT بپیوندید!

با دنبال کردن لینکدین آیکو، با کارشناسان امنیت شبکه و تیم فروش ما در تعامل باشید.

روشهای کاهش خطاهای مثبت کاذب در اسکنر نسوس

- مقایسه یافتهها با وضعیت واقعی سیستم: بررسی دستی یا با استفاده از ابزارهای تکمیلی انجام شود.

- بررسی پلاگینهای وابسته: برخی پلاگینها فقط در صورت وجود خروجی مشخص از پلاگین دیگری فعال میشوند؛ توجه به این وابستگیها در تفسیر گزارش مهم است.

- استفاده از Local Checks و Credentialed Scans: بسیاری از اخطارهای false positive با دسترسی محلی برطرف میشوند؛ چون اسکنر میتواند اطلاعات واقعی سیستم را بخواند.

خطاهای رایج در اسکنر نسوس و راهکارهای رفع

خطاهای رایج هنگام استفاده از Nessus برای اسکن آسیبپذیری میتوانند دقت و اعتبار نتایج را تحتتأثیر قرار دهند. از جمله این خطاها میتوان به دسترسی ناکافی، مشکلات شبکهای و عدم وجود Local Checks اشاره کرد که با بهروزرسانی پلاگینها یا استفاده از Tenable Agent برای دسترسی محلی کاملتر رفع میشود.

دسترسی ناکافی (Insufficient Privilege)

در فرایند استفاده از Nessus برای اسکن آسیبپذیری، خطاهایی مانند «Nessus Windows Scan Not Performed with Admin Privileges» نشاندهنده این است که اعتبارنامههای ارائهشده دسترسی کافی برای اجرای کامل اسکن را ندارند. این محدودیت میتواند منجر به شناسایی ناقص آسیبپذیریها و کاهش دقت گزارشها شود.

راهحل: برای رفع این مشکل، توصیه میشود از حسابهای سرویس با مجوزهای لازم استفاده شود یا تنظیمات گروهها و پالیسیهای محلی سیستم بهگونهای اعمال گردد که دسترسی مناسب برای اسکن احراز هویت شده فراهم شود.

دسترسی ناکافی (Insufficient Privilege)

هنگام استفاده از Nessus برای اسکن آسیبپذیری، خطاهایی مانند «unable to create a socket» نشاندهنده مشکلات شبکهای مانند محدودیتهای فایروال، مسیریابی ناقص یا تأخیر در شبکه هستند که مانع ارتباط اسکنر با سیستم هدف میشوند. این مشکلات میتوانند منجر به ناقص ماندن اسکن و کاهش دقت شناسایی آسیبپذیریها شوند.

راهحل: برای رفع این خطا، توصیه میشود مسیرهای شبکه بررسی شده، تنظیمات فایروال اصلاح شود و تایماوتهای پالیسی اسکن افزایش یابد تا ارتباط پایدار و قابلاعتماد با میزبانها برقرار گردد.

عدم وجود Local Checks برای سیستم شناساییشده

در فرایند استفاده از Nessus برای اسکن آسیبپذیری، ممکن است اسکنر پس از احراز هویت موفق، قادر به اجرای Local Checks بر روی سیستم هدف نباشد، زیرا پلاگینهای مناسب برای آن سیستمعامل موجود یا در دسترس نیستند. این محدودیت میتواند منجر به عدم شناسایی برخی آسیبپذیریهای مهم و کاهش دقت اسکن شود.

راهحل: برای رفع این مشکل، توصیه میشود مجموعه پلاگینهای Nessus بهروز شود و در صورت نیاز از Tenable Agent برای فراهمکردن دسترسی محلی و اجرای کامل Local Checks استفاده گردد تا نتایج اسکن دقیق و جامع باشند.

پیشنهاد خواندنی: سیستم عامل چیست؟ | چرا استفاده از سیستم عامل اورجینال در سازمان اهمیت دارد؟

نکات پیشرفته برای بهینهسازی اسکنهای داخلی Nessus

- تقسیمبندی اسکن و نوبتبندی هوشمند: در شبکههای بزرگ، شناسایی دستهای از داراییها (مثلاً بر اساس نقش یا Criticality) و اجرای اسکن مرحلهای باعث بهبود کارایی و کاهش تداخل با سرویسها میشود. زمانبندی اسکنها در اوقات کممصرف شبکه نیز توصیه میشود.

- استفاده از Tenable Agents: در مواردی که دسترسی مستقیم از طریق شبکه محدود است یا نیاز به داده بیشتری است، نصب Tenable Agent روی میزبانها میتواند local checks را جایگزین یا تکمیل کند و اطلاعات لحظهایتری عرضه کند.

- تنطیمات Advanced Scan و Debugging: در اسکنهای عمیق از Advanced Scan settings استفاده کنید تا بتوانید concurrency، پورتاسکنرها و پلاگین دیباگ را تنظیم کنید؛ این امکانات به تشخیص مشکلات عملکردی و خطاها کمک میکند.

پیشنهاد خواندنی: اقدامات بعد از حمله سایبری؛ ۱۰ گام حیاتی برای مدیریت بحران امنیتی

راهنمای عملی اصلاح و مدیریت آسیبپذیریها پس از اسکن

- اولویتبندی: در فرآیند نحوه استفاده از Nessus برای اسکن آسیبپذیری، ابتدا آسیبپذیریهای Critical و High باید بر اساس ریسک سازمان شناسایی و اصلاح شوند تا بیشترین اثر حفاظتی حاصل گردد.

- مستندسازی: تمام یافتهها شامل CVE، پلاگینهای Nessus و گامهای پیشنهادی برای اصلاح باید در سیستم تیکتینگ یا ITSM ثبت گردد تا سابقه کاملی از اقدامات اصلاحی فراهم شود.

- اعمال پچ و پیکربندی: پچهای امنیتی، بستن پورتهای غیرضروری، تغییر رمزهای پیشفرض و اصلاح تنظیمات سیستم باید بهطور منظم اجرا شود تا آسیبپذیریها بهطور مؤثر کاهش یابند.

- ریاسکن: پس از اعمال اصلاحات، اجرای مجدد اسکن با Nessus ضروری است تا اطمینان حاصل شود که آسیبپذیریها بهدرستی برطرف شدهاند.

- چرخه تکرار: برنامهریزی اسکنهای مستمر (هفتگی یا ماهیانه) تضمین میکند که تغییرات جدید در محیط شناسایی شوند و امنیت شبکه بهطور پیوسته حفظ گردد.

خلاصه اجرایی و جمعبندی اسکن آسیبپذیری با استفاده از Nessus

برای دستیابی به نتایج دقیق و جامع در نحوه استفاده از Nessus برای اسکن آسیبپذیری، ترکیب هوشمندانه اسکنهای احراز هویت شده و بدون احراز هویت، پیکربندی اصولی اعتبارنامهها و فعالسازی Local Checks ضروری است. بهینهسازی عملکرد اسکنر، زمانبندی منظم و مستندسازی کامل فرایند اصلاح، تضمین میکند که اسکنها نهتنها دقیق، بلکه عملیاتی و قابلپیگیری باشند.

برای بهرهمندی از راهنماییهای تخصصی در اجرای اسکنهای امنیتی و ارتقای سطح حفاظت شبکه خود، با تیم ما تماس بگیرید و مشاوره حرفهای دریافت کنید.