تهدید پیشرفته و مداوم (Advanced Persistent Threat – APT) یکی از پیچیدهترین و هدفمندترین حملات سایبری است که توسط گروههای حرفهای هکری اجرا شده و میتواند برای ماهها یا حتی سالها بهصورت پنهان در شبکههای سازمانی حضور داشته باشد. این نوع حمله برخلاف حملات سایبری معمولی که سریع و آشکار هستند، با دقت برنامهریزی میشود و اهداف مشخصی مانند خرابکاری، جاسوسی سازمانی، سرقت مالکیت فکری یا استخراج اطلاعات مالی حساس را دنبال میکند.

یکی از ویژگیهای متمایز حملات APT، توانایی آنها در عبور از لایههای امنیتی شبکه و باقیماندن بدون جلبتوجه سیستمهای نظارتی است. به همین دلیل حملات سایبری APT تهدیدی ویژه و چالشبرانگیز برای سازمانها حتی در شبکههای دارای راهکارهای امنیتی استاندارد، هستند.

در حوزه فناوری اطلاعات، یکی از مسائل حیاتی برای متخصصان شبکه این است که چگونه میتوان با امن سازی لایههای شبکه، از حملات APT جلوگیری کرد. حفاظت مؤثر نیازمند یک استراتژی جامع امنیت شبکه است که شامل مانیتورینگ مداوم، مدیریت دقیق دسترسیها، آموزش کارکنان و بهرهگیری از ابزارهای پیشرفتهای مانند سیستمهای تشخیص نفوذ، تحلیل رفتار کاربران و مدلهای امنیتی Zero Trust باشد.

حمله APT چیست؟

تهدید پیشرفته پایدار APT (Advanced Persistent Threat) نوعی حمله سایبری پیچیده و هدفمند است که در آن مهاجمان با استفاده از ابزارها و روشهای پیشرفته به سیستمها و شبکه سازمانهای حساس حمله و بدون جلبتوجه، دسترسی خود را حفظ میکنند. برخلاف حملات سایبری که در زمان کوتاه انجام میشوند، حمله APT در بازهای طولانی و با صرف منابع زیاد انجام میشود. در این نوع حملات، هدف اصلی مهاجم فقط ایجاد اختلال یا آسیبرساندن به سیستمها نیست؛ بلکه قصد دارند دادههای حساس یا اطلاعات محرمانه را سرقت کنند.

این نوع حملات اغلب توسط گروههای حرفهای با منابع مالی و فنی بسیار بالا اجرا میشود و میتواند تهدیدی جدی برای سازمانهای دولتی، شرکتهای بزرگ و حتی زیرساختهای حیاتی باشد. در بسیاری از موارد، حملات APT به طور خاص برای اهداف سیاسی، اقتصادی یا جاسوسی اجرا میشوند.

نگران نفوذهای پنهان و پیچیده هستید؟

با استفاده از خدمات مشاوره امنیت شبکه ما، حملات APT را قبل از اینکه به دادههای حساس شما برسند، شناسایی و خنثی کنید.

با متخصصان ما تماس بگیرید و امنیت سازمانتان را چندلایهای کنید.

چرا حملات APT خطرناک هستند؟

- مخفی بودن طولانیمدت: مهاجمان میتوانند ماهها یا سالها بدون کشف شدن، اطلاعات جمعآوری کنند.

- پیچیدگی تکنیکها: استفاده از روشهای پیشرفته مانند بدافزارهای سفارشی، فیشینگ هدفمند و بهرهبرداری از آسیبپذیریهای روز صفر (Zero-Day) تشخیص این نوع حمله سایبری را دشوار میکند.

- هدفمند بودن: این حملات به سازمانهای با ارزش بالا مانند بانکها، شرکتهای بزرگ، نهادهای دولتی یا زیرساختهای حیاتی حمله میکنند.

- پیامدهای سنگین: میتواند منجر به از دست رفتن دادهها، خسارات مالی، آسیب به اعتبار سازمان و تهدید امنیت ملی شود.

پیشنهاد خواندنی: حمله سایبری چیست؟ بررسی اهداف، انواع، روشها و پیامدها

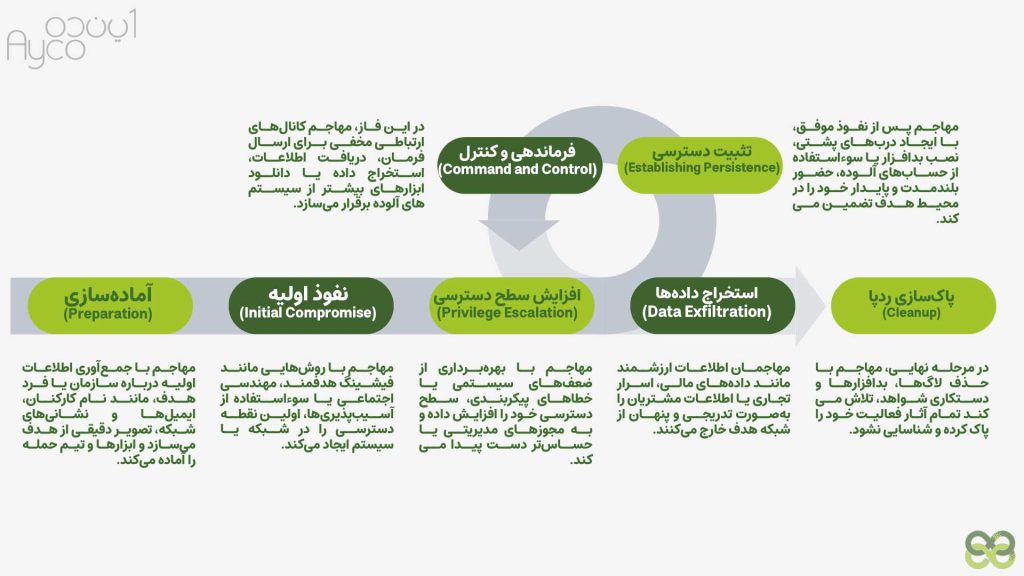

چرخه نفوذ حملات APT و ارتباط آن با لایههای شبکه

حملات پیشرفته و مداوم (APT) برخلاف تهدیدات مقطعی، از یک چرخه نفوذ چندمرحلهای و هدفمند پیروی میکنند که هر مرحله آن یک یا چند لایه از شبکه سازمانی را درگیر میسازد. درک این چرخه برای طراحی یک راهبرد مؤثر در امن سازی شبکه در برابر حملات APT ضروری است، زیرا هر مرحله نیازمند کنترلهای امنیتی متفاوتی است. در نتیجه، امن سازی شبکه در برابر حملات APT تنها زمانی اثربخش خواهد بود که کنترلهای امنیتی با نگاه چرخه محور و نه نقطهای طراحی شوند.

راهکارهای امن سازی شبکه در برابر حملات APT

- امنیت فیزیکی و لایه زیرساخت شبکه

- امن سازی، بخش بندی و کنترل ترافیک شبکه

- مدیریت هویت و دسترسی افراد

- حفظ امنیت سیستمها و نقاط انتهایی

- برقراری امنیت دادهها و جلوگیری از نشت اطلاعات سازمانی

- پایش، لاگبرداری و تحلیل متمرکز رویدادها

- استفاده از هوش تهدید و پاسخگویی به حوادث

- آموزش، آگاهی و کاهش ریسک انسانی

- ایجاد امنیت در زنجیره تأمین و دسترسیهای ثالث

برای مقابله مؤثر با تهدیدات پیشرفته و مداوم APT، رویکردهای امنیتی باید چندلایه، پیوسته و مبتنی بر فرض نفوذ هکرها طراحی شوند. حملات APT بهگونهای طراحی میشوند که از ضعف در یک لایه عبور کرده و بهصورت تدریجی به لایههای عمیقتر شبکه نفوذ کنند. به همین دلیل، امن سازی شبکه در برابر این حملات نباید به یک ابزار یا کنترل امنیتی محدود شود، بلکه نیازمند یک معماری دفاعی چندلایه است که از زیرساخت فیزیکی تا داده و رفتار کاربران را پوشش دهد. رویکردهای مدرن امنیت شبکه، با ترکیب کنترل دسترسی مبتنی بر Zero Trust، پایش مداوم، تحلیل رفتار و پاسخ سریع به حوادث، امکان شناسایی زودهنگام و مهار این تهدیدات پیشرفته را فراهم میکنند.

شبکهای مقاوم و چندلایه در برابر حملات APT!

با خدمات امن سازی شبکه، معماری دفاعی چندلایه شامل زیرساخت، ترافیک شبکه، نقاط انتهایی و دادهها پیادهسازی میشود و امکان شناسایی و مهار حملات پیشرفته و مداوم فراهم میشود.

برای کسب اطلاعات بیشتر درباره خدمات امن سازی شبکه آیکو به این صفحه ⬅️ مراجعه نمایید.

امنیت فیزیکی و لایه زیرساخت شبکه

- پیادهسازی کنترل دسترسی فیزیکی چندعاملی به دیتاسنتر و اتاق سرور

- تفکیک فیزیکی تجهیزات حیاتی (Core Network, Storage, Backup)

- ثبت و مانیتورینگ رویدادهای فیزیکی (Physical Logs & CCTV)

- محافظت در برابر دستکاری سختافزاری و اتصال تجهیزات غیرمجاز

- ایمنسازی منابع برق، سیستمهای پشتیبان و تجهیزات محیطی

در بسیاری از سناریوهای واقعی حملات APT، نفوذ منطقی بر بستر یک دسترسی فیزیکی آغاز میشود؛ موضوعی که در ارزیابیهای امنیتی اغلب کماهمیت تلقی میشود. دسترسی غیرمجاز به تجهیزات شبکه میتواند به نصب Firmware مخرب، شنود ترافیک یا استخراج مستقیم داده منجر شود، بدون آنکه هیچ لاگ نرمافزاری ثبت گردد. از منظر امن سازی شبکه در برابر حملات APT، لایه فیزیکی پایهایترین سطح دفاع است و ضعف در آن، تمام کنترلهای منطقی بالادستی را بیاثر میکند. چارچوبهایی مانند NIST و ISO 27001 صراحتاً امنیت فیزیکی را جزئی جداییناپذیر از معماری امنیت شبکه میدانند.

محافظت کامل زیرساختها و دیتاسنتر سازمان

با خدمات تخصصی ما در راهاندازی و مدیریت دیتاسنتر، کنترل دسترسی فیزیکی چندعاملی، تفکیک تجهیزات حیاتی و نظارت مداوم امکانپذیر میشود و خطر نفوذ فیزیکی به شبکه به حداقل میرسد.

برای کسب اطلاعات بیشتر درباره خدمات راهاندازی دیتاسنتر به این صفحه ⬅️ مراجعه نمایید.

امن سازی، بخشبندی و کنترل ترافیک شبکه

- پیادهسازی بخش بندی شبکه

- استفاده از فایروالهای نسل جدید

- کنترل و پایش ترافیک شبکه

- استقرار IDS/IPS مبتنی بر الگوهای حمله شناخته شده

- تحلیل جریان داده و الگوهای غیرعادی ارتباطی در شبکه

ویژگی متمایز حملات APT، حرکت جانبی کنترلشده در شبکه پس از نفوذ اولیه است؛ مرحلهای که بدون بخشبندی مناسب، تقریباً غیرقابلمهار خواهد بود. تقسیمبندی شبکه باعث میشود مهاجم حتی با در اختیار داشتن یک سیستم، نتواند به داراییهای حساس دسترسی مستقیم پیدا کند. در چارچوب امن سازی شبکه در برابر حملات APT، تمرکز صرف بر ترافیک ورودی کافی نیست و کنترل ترافیک داخلی اهمیت حیاتی دارد. تحلیل رفتاری ترافیک، امکان شناسایی ارتباطات، تونلسازی داده و انتقال تدریجی اطلاعات را فراهم میکند؛ الگوهایی که امضای کلاسیک APT محسوب میشوند.

کنترل و بخشبندی هوشمند ترافیک شبکه

فایروالهای نسل جدید Sophos امکان تشخیص حرکت جانبی مهاجم، تونلسازی داده و حملات APT را فراهم میکنند.

برای اطلاع از جزئیات فنی فایروال سوفوس به صفحه زیر مراجعه کنید.

تقویت لایه دفاعی شبکه با فایروال پیشرفته

خدمات امن سازی فایروال، همراه با پیکربندی اصولی، بخشبندی شبکه و پایش مداوم ترافیک، از حرکت جانبی مهاجم و دسترسی غیرمجاز جلوگیری میکند.

امنیت شبکه خود را با خدمات امنسازی فایروال افزایش دهید و مانع نفوذ مهاجمان شوید.

پیشنهاد خواندنی: معرفی مشکلات امنیت شبکه؛ چگونه از آسیبپذیری شبکه جلوگیری کنیم؟

مدیریت هویت و دسترسی افراد (IAM)

- اجرای احراز هویت چندعاملی (MFA) برای همه کاربران

- پیادهسازی مدل Zero Trust برای دسترسی به منابع مختلف

- اعمال اصل حداقل دسترسی در تمامی سطوح

- مدیریت حسابهای ممتاز (PAM) و پایش رفتار آنها

- بازبینی مستمر مجوزها و دسترسیهای بلااستفاده

بخش قابلتوجهی از موفقترین حملات APT نه از طریق آسیبپذیریهای فنی، بلکه با سوءاستفاده از هویتهای معتبر انجام میشود. مهاجم پس از سرقت اطلاعات و اعتبارنامه احراز هویت، عملاً به یک کاربر قانونی تبدیل شده و از کنترلهای سنتی عبور میکند. امن سازی شبکه در برابر حملات APT مستلزم آن است که هیچ هویتی حتی داخلی، بهصورت پیشفرض قابلاعتماد نباشد. مدل Zero Trust با الزام احراز هویت و اعتبارسنجی مداوم، حرکت جانبی و تثبیت بلندمدت مهاجم را بهشدت محدود میکند.

پیشنهاد خواندنی: سرقت داده (Data Theft) چیست؟ دلایل، پیامدها و راهکارهای مقابله

مدیریت کامل حسابهای ممتاز و دسترسیها

PAM 360 منیج انجین با مدیریت دقیق حسابهای ادمین و کاربران حساس، اجرای مدل Zero Trust و اعمال حداقل دسترسی، حرکت جانبی مهاجمین و سوءاستفاده از اعتبارنامهها را به طور قابلتوجهی کاهش میدهد.

برای کسب اطلاعات بیشتر و خرید ManageEngine PAM360 به این صفحه ⬅️ مراجعه کنید.

نقش معماری اعتماد صفر در امن سازی شبکه در برابر حملات APT

مدل اعتماد صفر یکی از ستونهای اصلی معماری مدرن برای امن سازی شبکه در برابر حملات APT محسوب میشود. این مدل بر این اصل استوار است که هیچ کاربر، دستگاه یا سرویس درون شبکه نباید بهصورت پیشفرض مورداعتماد قرار گیرد.

در حملات APT، مهاجم پس از سرقت اعتبارنامهها، از همان مجوزهای قانونی برای حرکت جانبی و دسترسی به منابع استفاده میکند.

Zero Trust با اعمال احراز هویت مداوم، اعتبارسنجی مبتنی بر زمینه و محدودسازی دسترسی بهصورت پویا، این الگو را مختل میکند. پیادهسازی Zero Trust باعث میشود نفوذ اولیه الزاماً به نفوذ گسترده منجر نشود و مهاجم برای هر گام، با مانع امنیتی جدیدی مواجه گردد؛ عاملی که به طور مستقیم زمان حضور مهاجم و دامنه خسارت را کاهش میدهد.

پیشنهاد خواندنی: Zero Trust در فایروال سوفوس | نقش فایروال سوفوس Sophos در پیادهسازی شبکههای Zero Trust

حفظ امنیت سیستمها و نقاط انتهایی

- استفاده از آنتیویروسهای مبتنی بر EDR/XDR بهجای آنتیویروس سنتی

- کنترل و محدودیت اجرای برنامهها در شبکه

- بهروزرسانی مداوم سیستمعامل و نرمافزارها

- حذف دسترسی ادمین محلی غیرضروری

- ایزولهسازی خودکار نقاط انتهایی مشکوک

نقاط انتهایی بستر اصلی اجرای باج افزارها و بدافزارهای سفارشی APT فاقد امضای شناختهشده هستند. راهکارهای مدرن EDR با تحلیل رفتار فرایندها، حافظه و ارتباطات شبکه، قادر به شناسایی فعالیتهای مخرب حتی بدون وجود شاخص شناختهشده هستند. در معماری امن سازی شبکه در برابر حملات APT، نقاط انتهایی نهتنها یک نقطه دفاعی، بلکه یک منبع حیاتی برای کشف زودهنگام نفوذ محسوب میشود. بدون دید رفتاری بر نقاط انتهایی، حملات APT عملاً نامرئی باقی میمانند.

پیشنهاد خواندنی: باج افزار چیست؟ چگونه از حملات باج افزاری جلوگیری کنیم؟

دفاع پویا در نقاط انتهایی

با راهکارهای EDR و SEP از Symantec و مدیریت نقاط انتهایی توسط Endpoint Central، فعالیتهای مخرب حتی بدون شاخص شناختهشده شناسایی و ایزوله میشوند.

نقاط انتهایی شبکه خود را با محصولات امنیتی سیمانتک به خط دفاع اول دفاع در برابر حملات APT تبدیل کنید.

افزایش کارایی و امنیت با ساختار شبکه بهینه

با بهینهسازی ساختار شبکه و سیستمها، ترافیک داخلی بهینه، دسترسیها محدود، نقاط انتهایی کنترل و سیستمها با آخرین پچهای امنیتی بهروز میشوند؛ این اقدام ضمن کاهش آسیبپذیری، شبکه را مقاومتر میکند.

ساختار شبکه و سیستمهای سازمان خود را با خدمات بهینهسازی ما مقاوم و امن کنید.

برقراری امنیت دادهها و جلوگیری از نشت اطلاعات سازمانی

- رمزگذاری دادهها در حالت ذخیره (At Rest) و انتقال (In Transit)

- پیادهسازی راهکارهای DLP در لایه شبکه، نقاط انتهایی و ایمیل

- کنترل دسترسی دقیق به پایگاههای داده

- مانیتورینگ فعالیتهای غیرعادی دیتابیس

- طبقهبندی دادهها بر اساس حساسیت

هدف نهایی تمام حملات APT، دستیابی تدریجی و پنهان به دادههای ارزشمند است. حتی در صورت شناسایی نفوذ، نبود کنترل بر دادهها میتواند به نشت جبرانناپذیر اطلاعات منجر شود. امن سازی شبکه در برابر حملات APT بدون مکانیزمهای محافظت از داده، یک راهبرد ناقص است. ابزارهای DLP و مانیتورینگ فعالیت دیتاسنتر امکان شناسایی الگوهای استخراج آرام و مستمر داده که مشخصه اصلی عملیات APT است را فراهم میکنند.

پیشنهاد خواندنی: ابزارهای امن سازی شبکه | بررسی ابزارهای بینالمللی برای خدمات امن سازی شبکه

محافظت جامع از دادههای حساس

با پیادهسازی DLP، طبقهبندی و رمزگذاری دادهها، مانیتورینگ فعالیتهای غیرعادی و محدودسازی دسترسیها، خطر نشت اطلاعات حیاتی و هدف حملات APT به طور قابلتوجه کاهش مییابد.

از دادههای حیاتی سازمان خود با راهکارهای DLP محافظت کرده و امنیت شبکه را در برابر حملات پیشرفته تقویت کنید.

پیشنهاد خواندنی: نشت داده چیست؟ راههای پیشگیری از نشت اطلاعات مهم

پایش، لاگبرداری و تحلیل متمرکز رویدادها

- جمعآوری لاگ از شبکه، سیستمها، نقاط انتهایی و سامانههای مدیریت هویت و دسترسی (IAM)

- استقرار SIEM متمرکز با قابلیت تحلیل ارتباط بین رخدادهای امنیتی

- تحلیل رفتاری کاربران و موجودیتها (UEBA)

- نگهداری امن و بلندمدت لاگها

- کاهش مدتزمان حضور مهاجم در شبکه از طریق هشداردهی هوشمند

حملات APT با رویدادهای کوچک، پراکنده و کمریسک آغاز میشوند که تنها در صورت همبستگی قابل تشخیصاند. SIEM نقش مرکز تحلیل امنیت را ایفا کرده و تصویر جامعی از رفتار شبکه ارائه میدهد. در چارچوب امن سازی شبکه در برابر حملات APT، کاهش زمان حضور مهاجم (Dwell Time) یکی از مهمترین شاخصهای موفقیت است. بدون پایش متمرکز، نفوذ ممکن است ماهها یا سالها بدون شناسایی ادامه یابد.

پایش متمرکز و شناسایی زودهنگام تهدیدات

NXLog امکان جمعآوری، همبستگی و تحلیل متمرکز لاگها را فراهم میکند. این کار زمان حضور مهاجم در شبکه را کاهش میدهد و حملات APT بهسرعت شناسایی میشوند.

شبکه خود را به NXLog مجهز کنید تا تهدیدات پیشرفته و مداوم را بهسرعت شناسایی و مهار نمایید.

استفاده از هوش تهدید و پاسخگویی به حوادث

- به کار بردن هوش تهدید Threat Intelligence معتبر و بهروز

- تطبیق شاخصهای نفوذ (IoC) با داراییهای سازمان

- شناسایی و کشف تهدیدات سایبری بالقوه قبل از بروز خسارت

- طراحی و تهیه دستورالعملهای عملی برای شناسایی، مدیریت و پاسخ سریع به حوادث یا رخدادهای امنیتی

- استفاده از SOAR: Security Orchestration, Automation, and Response برای پاسخ خودکار به تهدیدات امنیتی

تهدیدات APT تصادفی عمل نمیکنند؛ تکنیکها، زیرساختها و الگوهای مشخصی دارند. هوش تهدید به سازمان امکان میدهد پیش از وقوع حمله، رفتار دشمن را بشناسد. امن سازی شبکه در برابر حملات APT زمانی بالغ محسوب میشود که از حالت واکنشی به رویکرد پیشدستانه برسد. ترکیب هوش تهدید جهانی با واکنش به حوادث ساختیافته، توان سازمان را در مهار سریع و کاهش خسارت به طور چشمگیری افزایش میدهد.

ارتباط مستقیم با کارشناسان فروش و امنیت شبکه

در مسیر امنسازی شبکه در برابر حملات APT، انتخاب صحیح راهکارها و محصولات امنیتی نیازمند شناخت دقیق معماری شبکه، سطح بلوغ امنیتی و ریسکهای خاص هر سازمان است. ارتباط مستقیم با کارشناسان فروش و امنیت شبکه، امکان دریافت مشاوره هدفمند، انتخاب راهکار متناسب و جلوگیری از هزینههای غیرضروری را فراهم میکند.

برای دریافت مشاوره تخصصی، بررسی نیازهای امنیتی سازمان و انتخاب راهکارهای مناسب امن سازی شبکه در برابر حملات APT، از طریق واتساپ با کارشناسان فروش ما در ارتباط باشید.

آموزش، آگاهی و کاهش ریسک انسانی

- آموزش شناسایی فیشینگ هدفمند (Spear Phishing)

- اجرای شبیهسازی حملات مهندسی اجتماعی

- تعریف سیاستهای رفتاری امنیتی

- ارزیابی مستمر ریسک کاربران

- نهادینهسازی فرهنگ امنیت اطلاعات

بسیاری از حملات APT بهجای نفوذ از طریق یک آسیبپذیری پیچیده، از یک ایمیل هدفمند آغاز میشوند. کاربر آموزش ندیده سادهترین نقطه ورود است. برای امن سازی شبکه در برابر حملات APT، نیروی انسانی نهتنها نباید ریسک امنیتی طلقی شود، بلکه باید بهعنوان یک کنترل امنیتی فعال دیده شود. آموزش مستمر و سنجش رفتاری کاربران، احتمال موفقیت مهندسی اجتماعی را بهشدت کاهش میدهد.

طراحی استراتژی امنیتی پیشگیرانه برای سازمان

با خدمات مشاوره امنیت شبکه، سازمان میتواند نقاط ضعف خود را شناسایی، معماری چندلایه امنیتی را طراحی و استراتژی مقابله با حملات APT را پیادهسازی کند.

برای دریافت راهنمایی تخصصی و طراحی استراتژی امن سازی شبکه در برابر حملات APT، با تیم ما تماس بگیرید.

جلوگیری از نفوذ و نشت اطلاعات از طریق ایمیل

با امن سازی سرور ایمیل، حملات مهندسی اجتماعی، فیشینگ هدفمند و بدافزارهای انتقالیافته از ایمیل شناسایی و مهار میشوند و دادههای حساس سازمان محفوظ میمانند.

برای محافظت از ارتباطات ایمیلی و کاهش خطر حملات هدفمند، امنیت سرور ایمیل سازمان خود را به ما بسپارید.

ارزیابی امنیت شبکه در برابر حملات APT

ارزیابی بلوغ امنیتی، گام ضروری برای سنجش اثربخشی اقدامات انجامشده در مسیر امن سازی شبکه در برابر حملات APT است. بدون این ارزیابی، سازمانها اغلب تصویری غیرواقعی از وضعیت امنیتی خود دارند.

در سطح ابتدایی، سازمان صرفاً به ابزارهای سنتی مانند فایروال و آنتیویروس متکی است. در سطح میانی، کنترلهایی مانند EDR، بخشبندی شبکه و احراز هویت چندعاملی پیادهسازی شدهاند. در سطح پیشرفته، سازمان دارای پایش متمرکز، تحلیل رفتاری، شکار فعال تهدید و پاسخ خودکار به حوادث است. حرکت به سمت بلوغ بالا به معنای کاهش وابستگی به واکنش انسانی و افزایش توان کشف و مهار خودکار تهدیدات پیشرفته APT است.

پیشنهاد خواندنی: بهترین آنتی ویروس سازمانی | معرفی محبوبترین آنتی ویروسهای سازمانی در سال ۲۰۲۵

دسترسی به شبکه متخصصین حوزه امنیت شبکه

دسترسی به شبکهای گسترده از متخصصان حوزه امنیت شبکه و مقابله با تهدیدات پیشرفته و مداوم (APT) مستلزم بهروزرسانی مستمر دانش امنیتی و آگاهی از روندهای نوظهور حملات سایبری است. صفحه لینکدین آیکو بستری تخصصی برای تبادل دانش، تحلیل تهدیدات، بررسی تجربیات عملی و آشنایی با رویکردهای نوین امنسازی شبکه فراهم میکند.

برای دسترسی به تحلیلهای تخصصی، ارتباط با متخصصان امنیت شبکه و بهروز ماندن در برابر تهدیدات پیشرفته و مداوم APT، صفحه لینکدین آیکو را دنبال کنید.

پیشنهاد خواندنی: شناسایی حملات سایبری | چگونه حمله سایبری را شناسایی و منبع آن را پیدا کنیم؟

اشتباهات رایج سازمانها در امن سازی شبکه در برابر حملات APT

- تمرکز صرف بر خرید ابزارهای امنیتی بدون طراحی معماری دفاع چندلایه

- نبود یکپارچگی بین راهکارهای شبکه، نقاط انتهایی، مدیریت هویت و پایش متمرکز

- اتکا به شناسایی مبتنی بر امضا و نادیدهگرفتن تحلیل رفتاری تهدیدات APT

- اعتماد پیشفرض به کاربران داخلی و عدم پیادهسازی کامل مدل Zero Trust

- ضعف در مدیریت هویت و دسترسی و بازبینینشدن مجوزهای کاربران و حسابهای ممتاز

- نادیدهگرفتن حرکت جانبی مهاجم و نبود بخشبندی مؤثر شبکه

- پایش ناکافی ترافیک داخلی و تمرکز صرف بر ترافیک ورودی و محیط پیرامونی

- عدم جمعآوری و همبستگی لاگها از تمام لایههای شبکه، سیستم و هویت

- نبود معیار مشخص برای اندازهگیری و کاهش مدتزمان حضور مهاجم در شبکه

- واکنش صرفاً پس از وقوع حادثه و نبود رویکرد پیشدستانه مبتنی بر هوش تهدید

- مستندسازی نشدن یا تمرین نشدن طرح واکنش به رخدادهای امنیتی

- بیتوجهی به امنیت زنجیره تأمین و دسترسیهای پیمانکاران و فروشندگان

- فرض امن بودن نقاط انتهایی و استفاده از راهکارهای سنتی فاقد قابلیت EDR/XDR

- غفلت از آموزش مستمر کاربران در برابر فیشینگ هدفمند و مهندسی اجتماعی

پیشنهاد خواندنی: اشتباهات نگهداری شبکه: تحلیل جامع خطاهای رایج و راهکارهای بهینه

جمعبندی: دستیابی به شبکهای امن و مقاوم در برابر حملات APT

حملات APT از پیچیدهترین و خطرناکترین تهدیدات سایبری محسوب میشوند که میتوانند به طور طولانیمدت در شبکه باقی بمانند و اطلاعات حیاتی سازمان را تهدید کنند. امن سازی شبکه در برابر حملات APT نیازمند رویکردی چندلایه است که شامل محافظت در لایه زیرساخت، شبکه، سیستمها و دادهها به همراه آموزش کارکنان و بهرهگیری از ابزارهای پیشرفته هوش تهدید باشد.

با اجرای این اقدامات، سازمانها میتوانند احتمال نفوذ، حرکت جانبی و استخراج اطلاعات توسط مهاجمان حرفهای را به طور قابلتوجهی کاهش دهند و شبکهای امن و مقاوم در برابر تهدیدات پیشرفته ایجاد کنند.